Jak si nenechat hacknout solární elektrárnu. Část 1: domácí fotovoltaika

Střídač fotovoltaické elektrárny připojený k internetu může být zneužit pro hackerský útok. Na co si dát pozor při výběru střídače z pohledu kybernetické bezpečnosti? A jak ochránit svou domácí fotovoltaiku před on-line hrozbami? Zde jsou konkrétní tipy pro uživatele.

Kdo by útočil zrovna na moji elektrárnu?

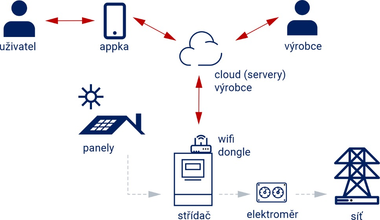

U domácích fotovoltaik často slýcháme: „Kdo by útočil zrovna na mě? Vždyť domácí elektrárna není nijak zajímavá.“ To je pravda – z pohledu útočníka nejste vy sami zajímavý cíl. Problém je ale v tom, kam je vaše elektrárna napojená. Většina rezidenčních střídačů komunikuje se servery (cloudem) výrobce – a právě ty představují centrální bod, přes který lze monitorovat, spravovat a v případě kompromitace ovlivňovat tisíce systémů současně. A pokud je taková infrastruktura zranitelná, ohrožuje nepřímo i vás.

Proto je zásadní si už při výběru technologie ověřit, jak funguje vzdálený přístup a zda je celý komunikační řetězec dostatečně zabezpečený. Tedy kdo všechno má přístup k vašemu zařízení, kde se nacházejí servery výrobce a jestli máte vůbec možnost vzdálené připojení omezit nebo vypnout. A to, aniž by vás za to výrobce vydíral ztrátou záruky na střídač.

Jaké zranitelnosti a útoky už jsme viděli?

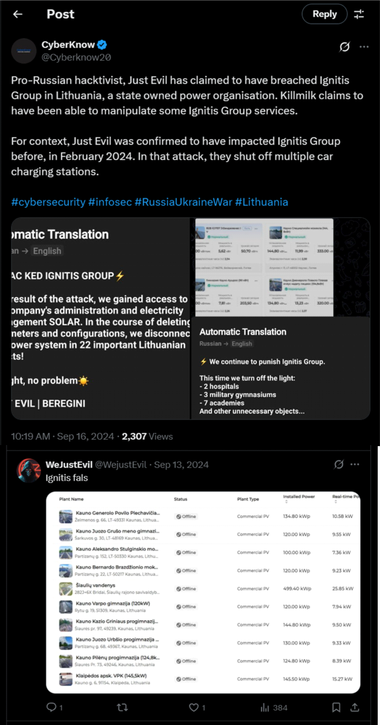

Obr. 3 Vlákno na platformě X informující o kybernetickém útoku proruské hackerské skupiny JustEvil na státní energetickou společnost Ignitis Group v Litvě. JustEvil získali přístup k administraci systémů společnosti, včetně správy solárních elektráren v platformě iSolarCloud (Sungrow), a odpojili části systému ve 22 důležitých lokalitách. Útok měl dopad i na nemocnice a vojenské akademie. Ve spodní části příspěvku je vidět seznam odpojených solárních elektráren v různých lokalitách Litvy.

Podle zprávy SUN:DOWN [1] bylo v solárním sektoru dosud nahlášeno celkem 94 bezpečnostních zranitelností. Více než 30 z těchto zranitelností bylo klasifikováno jako kritické, což v mnoha případech znamenalo, že útočník mohl získat úplnou kontrolu nad vaším systémem. Dalších více než 20 zranitelností bylo zařazeno do kategorie vysoké riziko. Rozložení zranitelností viz Obr. 2.

A viděli jsme už i reálné útoky. V loňském roce pronikla hacktivistická skupina Just Evil do platformy iSolarCloud (Sungrow) a získala přístup k datům několika desítek zařízení v Litvě. Byly mezi nimi i nemocnice a veřejná správa. Ve stejném roce proběhl také útok na 800 zařízení SolarView Compact pro monitoring solárních elektráren v Japonsku. Zařízení byla zneužita k DDoS útokům na infrastrukturu třetích stran. O rok předtím jsme viděli útok na řídicí systémy větrných elektráren v Nizozemí, kdy došlo k jejich dočasnému odstavení z provozu. A v roce 2019 proběhl útok na americkou společnost sPower, provozující solární elektrárny. Výsledkem útoku byla dočasná ztráta dohledu a kontroly nad řízením elektrárny.

Průvodce k zabezpečené domácí elektrárně

Na špatně zvoleném základě se bezpečně stavět nedá. Nejdůležitější rozhodnutí vás čekají při výběru střídače a platformy pro monitoring. Právě tady se nastavují mantinely. Pokud už v této fázi sáhnete po řešení, které je uzavřené, netransparentní nebo zcela závislé na cloudu bez možnosti lokální správy, žádná další kompenzační opatření už to nedoženou.

1. Co by vás mělo zajímat u střídače?

Střídač je mozek vaší elektrárny. Technicky se chová spíše jako IoT (Internet of Things) zařízení než tradiční prvek OT vrstvy (operační technologie). Z pohledu kyberbezpečnostní legislativy je to regulovaný prvek, který podléhá RED direktivě (2014/53/EU, novelizace 2025) [2]. Ta se týká zabezpečení toho, jak střídače komunikují prostřednictvím Wi-Fi, a začne být povinná pro všechny výrobky uváděné na evropský trh od srpna 2025. Střídače dále podléhají Aktu o kybernetické odolnosti (CRA, Cyber Resilience Act) [3], který by měl být pro evropský trh povinný od roku 2026. CRA zavede další požadavky na bezpečný vývoj, aktualizace firmwaru, vydávání patchů, evidenci a transparentní reporting zranitelností a průkazný audit vývoje softwaru.

A co by vás u střídače mělo zajímat?

- Možnost offline provozu: Střídač musí být schopen plně fungovat i bez připojení k internetu. Všechny online služby, které výrobci nabízí, jsou sice praktické, ale nesmějí být podmínkou bezpečného a spolehlivého provozu. To znamená, že výpadek konektivity nesmí ovlivnit základní provozní funkce, jako je řízení výroby z fotovoltaických panelů, správa bateriového úložiště a další. Všechny tyto procesy musí běžet lokálně a autonomně, bez závislosti na vzdáleném serveru (cloudu). Ztráta internetového připojení by se měla projevit pouze v komfortních funkcích – například nemožností sledovat výkon systému v aplikaci.

- Zabezpečení samotného střídače: Každý jednotlivý střídač by měl dostávat z výroby přiděleno vlastní unikátní silné heslo. Výchozí sdílené přístupy, které bývají stejné pro všechny zákazníky („admin/admin“), jsou vážným bezpečnostním rizikem a neměly by se v praxi už vůbec vyskytovat. Dále by měl být zaveden systém rozlišování přístupových práv např. mezi běžným uživatelem, technikem a výrobní podporou. Každá role by měla mít jiná oprávnění, čímž by se měla minimalizovat možnost náhodného nebo škodlivého zásahu do konfigurace. Střídač by neměl mít aktivní tzv. debug porty (ty běžně slouží k vývojářskému ladění).

- Integrita firmwaru střídače: Firmware musí být chráněn před neautorizovanými zásahy. Klíčová je zde podpora digitálně podepsaných aktualizací – každý aktualizační balíček musí nést kryptografický podpis výrobce, který zajišťuje, že nebyl cestou podvržen nebo upraven. Systém by měl průběžně kontrolovat integritu svého firmwaru a povolovat běh pouze důvěryhodného kódu. Velkým bonusem je, pokud střídač podporuje tzv. secure boot, tedy bezpečný start s ověřením integrity kódu ještě před jeho spuštěním. Všechny žádosti o vzdálený update firmwaru by měly být iniciovány vždy pouze střídačem, resp. uživatelem, tj. střídač nesmí být schopen přijmout firmware, o který si sám nepožádal (typicky by to tedy mělo probíhat tak, že iniciace začíná uživatelským potvrzením aktualizace firmwaru v aplikaci). Co se týče integrity firmwaru a secure bootu, implementace těchto dvou funkcionalit se bohužel aktuálně nekontroluje žádnou nezávislou certifikační autoritou a jako běžný koncový uživatel nemáte možnost ověřit, že jsou skutečně implementované. Pokud tedy výrobce tvrdí, že je implementoval, nezbývá vám nic jiného, než mu věřit. Očekává se, že do budoucna v tomto dojde ke změně.

- Síťové chování a připojení: Komunikace by měla být vedena přes šifrované kanály pomocí protokolu TLS (Transport Layer Security) ve verzi alespoň 1.2, ideálně 1.3. Dobře zabezpečený střídač nemá otevřené žádné jiné porty než ty, které jsou vyloženě nutné pro provoz. Také na něm neběží žádné netransparentní nezdokumentované služby. Střídač by neměl podporovat protokol UPnP (Universal Plug and Play). Ten umožňuje automatické a de-facto nekontrolovatelné připojování střídače do sítě. Připojování by mělo být výhradně manuální a pod kontrolou uživatele. Pokud si střídač sám vytváří Wi-Fi síť (např. pro lokální připojení technika při uvádění do provozu), měla by být tato síť co nejkratšího dosahu a s minimálním vysílacím výkonem, např. typu Zigbee. Wi-Fi síť střídače by zároveň neměla být trvale aktivní, měla by sloužit pouze pro dočasné servisní účely. Vždy by měla být chráněna dostatečně silným heslem a odpovídající šifrováním (např. WPA2 nebo WPA3). Zamezí se tak tomu, aby na ni mohl někdo z ulice cíleně útočit pomocí tzv. war drivingu.

- Runtime ochrany: Střídač by v ideálním případě měl mít integrovaného nějakého IoT anti-malware agenta. Ten běží přímo v jádře operačního systému a průběžně sleduje provozní chování střídače. Dokáže detekovat podezřelé aktivity, jako jsou pokusy o neoprávněné přihlášení, manipulace s firmwarem nebo odchylky od běžného chování. Důležité je, aby střídač uměl logovat všechny relevantní události – včetně neúspěšných pokusů o přihlášení, změn v konfiguraci či pokusů o zásah do systémových souborů. Že jsou tyto ochrany ve střídači implementovány, poznáte jako běžný uživatel dotazem na výrobce: zda je možné logy zpřístupnit. Pokud bude odpověď ano, můžete si být jistí, že je monitoring skutečně implementován. Pokud se vám bude výrobce v odpovědi vykrucovat, žádný pokročilý monitoring a anti-malware ochrany pravděpodobně implementovány nemá.

A jak to jako běžný uživatel poznáte?

Z technické dokumentace a rešerše v dalších podkladech. Je potřeba počítat s tím, že u pár kvalitních výrobců sice najdete všechny informace ke kyberbezpečnosti v dedikované technické dokumentaci, ale takováto dokumentace rozhodně není aktuální „industry-standard“ a většina výrobců tomu samostatné podklady nevěnuje.

Pro vás jako koncového uživatele to bude znamenat hodně doptávání a pročítání ostatní dokumentace, ve které se místy něco ke kyberbezpečnosti zmíní. Začněte na oficiálních webových stránkách výrobce – stáhněte si technickou dokumentaci, návody pro instalaci a uvedení do provozu. Právě v těchto dokumentech bývá popsáno, zda existuje rozdělení přístupů mezi běžného uživatele a servisní techniky nebo jak funguje Wi-Fi síť při uvádění střídače do provozu a jestli je opravdu dočasná, nebo si ji střídač udržuje trvale. Hledejte také zmínky o aktualizacích firmwaru a o tom, zda je jejich instalace automatická, nebo řízená uživatelem (tj. například tak, že aktualizaci schválíte prostřednictvím mobilní aplikace). Prostudujte taky dokumentaci k záručním podmínkám, kde se dozvíte, zda si výrobce připojením střídače do cloudu podmiňuje záruku.

Velmi užitečné bývá také zeptat se přímo lidí, kteří už zařízení používají. V Česku jsou oblíbené například facebookové skupiny založené pro uživatele konkrétní značky střídačů, stačí si je zkusit vyhledat. Podobně dobře fungují i fóra na různých webech, ať už jde přímo o diskusní fórum tady na TZB-info nebo třeba na elektrika.cz. Jistě se zde najde řada lidí, kteří s vámi rádi budou sdílet zkušenosti.

Dobrým zdrojem jsou také YouTube videa, zejména recenze nebo instalační návody. Z nich často poznáte, jak se zařízení chová po zapnutí, jestli vás nutí vytvořit a udržovat účet v cloudu, nebo jak vypadá místní rozhraní. Vyhledávejte hlavně v angličtině, kde je nabídka videí mnohem širší a často detailnější než v češtině.

A jaké otázky můžete položit přímo výrobci/dodavateli?

| Otázka | Odpověď výrobce/dodavatele | Co to znamená pro bezpečnost |

|---|---|---|

| Spáruje se mi střídač s ostatními síťovými prvky automaticky? | „Ano“ | Střídač velmi pravděpodobně podporuje UPnP protokol. Rizikové. |

| Jak fungují aktualizace firmwaru? | „Automaticky na pozadí.“ | Není jasné, co se kdy instaluje. Uživatel nemá kontrolu. |

| „Na manuální potvrzení, uživatel rozhoduje.“ | Transparentní a bezpečnější varianta. | |

| Má střídač bezpečnostní certifikace? | „Má CE značku.“ | CE není kyberbezpečnostní certifikace. Chtějte např. ETSI EN 303 645 a RED, v budoucnu ještě CRA. |

| „Má certifikaci podle ETSI EN 303 645 a podle RED direktivy, v brzké době budeme certifikovat na CRA.“ | Moderní standard pro IoT bezpečnost a pro radiovou komunikaci. Silný signál důvěryhodnosti. Nicméně vždy chtějte certifikát vidět a ověřte si, že je skutečně platný. |

2. Co by vás mělo zajímat u platformy pro monitoring?

Do platformy pro monitoring řadíme server (cloud) výrobce a uživatelskou mobilní aplikaci. Rizika mohou být v obou. U mobilní aplikace je potřeba si ohlídat alespoň základní bezpečnostní standardy. Zejména by vám mělo být umožněno vícefázové ověřování (MFA, multi-factor authentication) – tedy přihlášení kombinací hesla a dalšího ověřovacího prvku, například kódu z mobilní aplikace, SMS nebo biometrie. Aplikace by měla být pravidelně aktualizována, distribuována z oficiálních zdrojů (App Store, Google Play) a neměla by mít nadměrná oprávnění (například přístup ke kontaktům, polohovým údajům nebo mikrofonu). Dále je vhodné, aby používala zabezpečenou komunikaci (TLS 1.2 a vyšší).

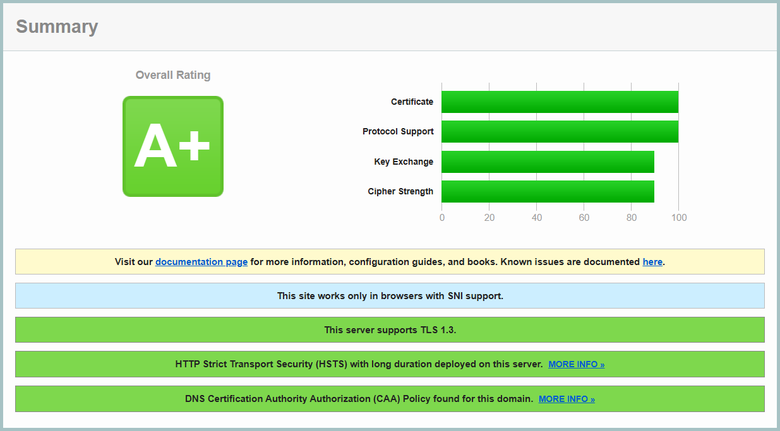

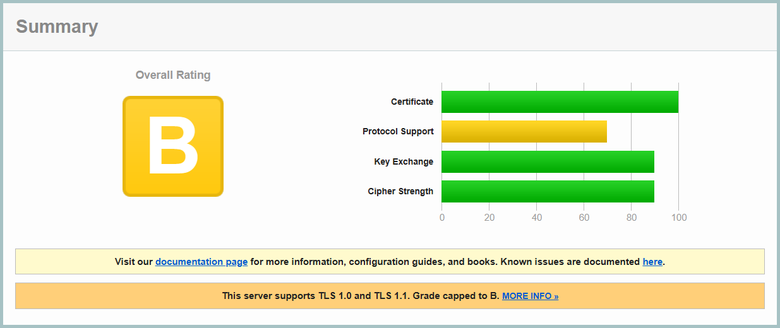

Také serverová část (cloud) by měla splňovat určité bezpečnostní požadavky. Doporučuje se, aby provozovatel serverů měl certifikaci ISO/IEC 27001, což je mezinárodní norma pro řízení informační bezpečnosti. Ta by měla dokládat, že provozovatel má systémově řešené řízení přístupů, evidenci incidentů, obnovu dat nebo školení personálu. Dále by měl být transparentně uveden region, ve kterém jsou servery fyzicky umístěné, a právní rámec, kterým se jejich provoz řídí. Ideálně by mělo jít o datová centra v EU, provozovaná firmou podléhající evropskému nebo srovnatelnému právu – tedy legislativám ekvivalentním k GDPR (ochrana osobních údajů) a NIS2 (kybernetická bezpečnost). Jako koncoví zákazníci byste měli mít možnost získat základní informace o tom, jakým způsobem je s vašimi daty nakládáno, kdo k nim má přístup. Důležité je také, aby server podporoval moderní verze šifrovacího protokolu TLS 1.2 nebo ideálně TLS 1.3. Základní kontrolu TLS na serveru pro monitoring zvládnete sami – zadejte adresu serveru výrobce (např. monitoring.vyrobce.com) na webu www.ssllabs.com/ssltest. Web vám zdarma provede hodnocení zabezpečení spojení a oznámkuje ho – ideální je známka A nebo A+. Nižší hodnocení může znamenat zastaralé šifrování nebo chyby v konfiguraci, viz ukázky na obrázcích.

Obr. 4 Příklad dobrého výsledku testu serveru pro monitoring solárních elektráren na webu www.ssllabs.com/ssltest, server podporuje TLS 1.3.

Obr. 5 Příklad špatného výsledku testu serveru pro monitoring solárních elektráren na webu www.ssllabs.com/ssltest, server podporuje pouze TLS 1.0 a TLS 1.1.

Velmi často diskutovaným – a zároveň stále podceňovaným – problémem jsou cloudové služby čínských výrobců. Z bezpečnostního hlediska je přitom třeba odlišit dva typy rizika, které se v praxi velmi často kombinují: původ provozovatele (entita) a fyzická lokalita infrastruktury (server). Obě vrstvy hrají klíčovou roli – a každá z nich může být problém.

- První modelová situace: cloud provozovaný čínskou firmou na serverech v Číně. Toto vám přináší nejvyšší míru rizika. Infrastruktura spadá pod čínskou jurisdikci, takže vaše instalace může být velice snadno zpřístupněna čínským bezpečnostním složkám, navíc přesunem mimo EU ztrácíte ochranu, kterou vám dává GDPR a NIS2. Je nutné zmínit, že čínská kyberbezpečnostní legislativa neodpovídá evropským požadavkům na transparentnost a ochranu osobních údajů.

- Druhá modelová situace: výrobce provozuje cloudové služby v Evropě, ale prostřednictvím čínské firmy (například Alibaba Cloud, Tencent Cloud). Servery fyzicky běží v EU, datová centra jsou v souladu s evropskými standardy. Problém je ale jinde: v tom, kdo servery vlastní a provozuje. Čínské firmy totiž podléhají čínským zákonům, které ukládají každé čínské firmě povinnost v případě požádání spolupracovat s čínskými bezpečnostními složkami, přičemž tato spolupráce je povinná pro každou firmu bez ohledu na to, kde se fyzicky nachází její servery. Z hlediska bezpečnosti to znamená zásadní problém. I když data zůstávají fyzicky v EU, přístup k nim stále má entita podřízená nekompatibilnímu právnímu systému. V kombinaci s tím, že uživatel často nemá možnost tento cloud obejít, se jedná o systémové riziko, které nelze efektivně kompenzovat žádným opatřením na úrovni domácí sítě.

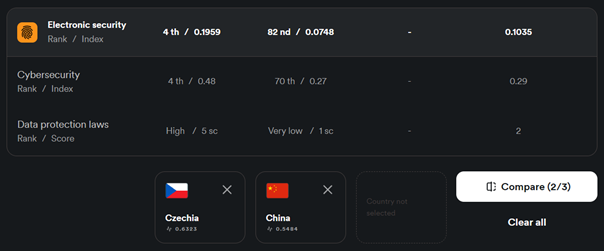

Obr. 6 Porovnání kyberbezpečnosti a zákonů pro ochranu vašich dat v ČR a Číně. Jak je patrné, ČR je v bezpečnosti 4. na světě, Čína drží až 82. příčku. Co se týče zákonů pro ochranu dat, ty mají v Číně hodnocení „velmi nízké“. Porovnání si můžete vyzkoušet na webu https://surfshark.com/research/dql/compare. Na webu se také dočtete, podle jaké metodiky porovnání probíhá.

Na co se ptát výrobce/dodavatele ohledně cloudů a aplikace?

Pokud jste dostali nabídku od dodavatele a chcete zhodnotit bezpečnost platformy pro monitoring, nenechte se uchlácholit tím, že „jsme osvědčená značka / jsme leader na trhu“. Ptejte se konkrétně:

| Otázka | Odpověď výrobce/dodavatele | Co to znamená pro bezpečnost |

|---|---|---|

| Kde běží cloud? | „Na našich serverech.“ | Neurčité. Chtějte konkrétní lokalitu. |

| „Na serverech v Číně, máme vysokou dostupnost.“ | Vysoká dostupnost ≠ bezpečnost. Z pohledu kyberbezpečnostní legislativy je to rizikový model. | |

| „V Německu, poskytovatel je čínský.“ | Fyzicky v EU, ale stále pod čínskou jurisdikcí. Čínský stát si stále na provozovateli může vynutit přístup k vaší elektrárně. Rizikové. | |

| „V Německu, poskytovatel je entita pokrytá přijatelnou kyberbezpečnostní legislativou (tj. EU, USA + další demokratické státy).“ | Dobré řešení. Je nutné ověřit další vrstvy zabezpečení. | |

| Lze zařízení bezpečně provozovat off-line? | „Ne.“ | Nepřijatelné řešení. |

| Ztratím / zkrátí se mi záruka v případě, že střídač od cloudu odpojím? | „Ano” | Nevhodné řešení. |

| Používáte šifrování? | „Ano, přihlašování do portálu je zabezpečené.“ | Nejasné. Chtějte konkrétní informace. |

| „Používáme TLS 1.2. a budeme přecházet na TLS 1.3.“ | Dobré řešení. | |

| Má výrobce plán řízení bezpečnosti vývoje? | „Vydáváme aktualizace podle potřeby.“ | Nicneříkající. |

| „Máme interní plán řízení CVE a SDLC (secure development lifecycle), na našem webu je veřejně dostupné rozhraní pro nahlašování zranitelností.“ | Profesionální přístup k řízení bezpečnosti vývoje. |

3. Co udělat hned po instalaci střídače?

Po montáži a uvedení do provozu by měla přijít na řadu poslední, často opomíjená, ale klíčová věc: nastavení domácí sítě. Tohle není úkol pro montážní firmu – odpovědnost za síťové prostředí máte vy jako provozovatel/koncový uživatel. Pokud si nejste jisti, jak správně nakonfigurovat síť, rozhodně zvažte přizvání zkušeného IT odborníka. V porovnání s celkovou cenou systému jde o zanedbatelný náklad, ale dopad na bezpečnost celé domácnosti i samotné elektrárny je zásadní.

Jedním z nejdůležitějších bezpečnostních opatření je tzv. segmentace sítě – tedy oddělení zařízení vaší elektrárny (střídače atd.) od běžné domácí sítě, kde máte televizi nebo počítače. Cílem je zajistit, aby případný problém nebo útok na jiné zařízení v síti neměl dopad na fotovoltaiku a naopak. Domácí střídače se typicky připojují do Wi-Fi sítě domácnosti, je tedy potřeba pro ně vytvořit samostatnou Wi-Fi síť. Zkušenější uživatelé si mohou dále nastavit sledování síťového provozu – tedy monitoring toho, kam se zařízení připojuje, jak často a jakou komunikaci odesílá.

Pokud budete segmentaci sítě poptávat, můžete využít platformy jako webtrh.cz, freelance.cz, navolnenoze.cz, kde řada síťařů nabízí své služby. Do poptávky napište, že hledáte pomoc se segmentací domácí sítě kvůli fotovoltaickému systému/chytré domácnosti a zmiňte, jaký typ routeru používáte (např. TP-Link, Mikrotik, …).

Pokud máte od poskytovatele internetu přidělenou veřejnou IP adresu, důsledně si zkontrolujte, že žádná část vašeho fotovoltaického systému není omylem kvůli chybné konfiguraci vašich síťových prvků vystavena napřímo do veřejného internetu. Střídač a další zařízení by nikdy neměly být přímo přístupné zvenčí, a to ani přes webové rozhraní.

Obr. 7 Příklad monitorovací platformy chybně vystavené napřímo do veřejného internetu. Každý, kdo si zjistí vaši veřejnou IP adresu, může potom číst a zapisovat hodnoty do nastavení vaší fotovoltaické elektrárny.

Elektrárnu už máte, ale nevybrali jste si optimálně? I tak máte možnosti, jak zlepšit bezpečnost

Pokud už máte fotovoltaiku nainstalovanou a zpětně zjišťujete, že střídač je silně závislý na cloudové platformě, které nedůvěřujete, můžete i bez výměny střídače řadu věcí zlepšit. Pokud to technické možnosti vašeho systému dovolují, můžete připojení na cloud částečně nebo zcela omezit. Je nutné upozornit, že někteří výrobci vám za to mohou chtít odebrat nebo zkrátit záruku. Je tedy potřeba zvážit, zda vám odpojení za to stojí.

Řada uživatelů nechává střídač od cloudu odpojený a akorát si hlídá, zda výrobce vydal novou verzi firmwaru. Pokud ano, zařízení dočasně ke cloudu připojí jen na dobu nutnou k provedení aktualizace – a následně ho opět odříznou. Tímto způsobem zůstávají chráněni před nechtěným vzdáleným přístupem výrobce, ale zároveň si zachovávají možnost udržovat firmware aktuální. Pro monitoring a dohled nad výrobou se pak dají využít lokální alternativy – např. Home Assistant, Grafana, InfluxDB a další. Zároveň je vhodné síťově oddělit střídač od zbytku domácnosti, ideálně pomocí samostatné Wi-Fi sítě nebo VLAN, a sledovat výskyt podezřelých síťových přenosů.

Pokud vaše zařízení neumožňuje plné odpojení od cloudu bez ztráty funkčnosti nebo záruky, i samotná segmentace sítě, změna výchozích hesel a síťový monitoring jsou rozhodně lepší než nic. A až se za pár let rozhodnete střídač vyměnit, můžete už cíleně sáhnout po otevřenějším a bezpečnějším řešení, které umožní větší kontrolu a nezávislost na vzdálené infrastruktuře výrobce.

Zdroje

- S. Dashevskyi, F. La Spina, and D. dos Santos, “SUN:DOWN: Destabilizing the Grid via Orchestrated Exploitation of Solar Power Systems.” Accessed: Mar. 28, 2025. [Online]. Available:

https://www.forescout.com/resources/sun-down-research-report/ - “Delegated regulation - 2022/30 - EN - EUR-Lex.” Accessed: Apr. 13, 2025. [Online]. Available: https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=uriserv%3AOJ.L_.2022.007.01.0006.01.ENG&toc=OJ%3AL%3A2022%3A007%3ATOC

- “Regulation - 2024/2847 - EN - EUR-Lex.” Accessed: Apr. 13, 2025. [Online]. Available:

https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX%3A32024R2847

![Obr. 2 Rozložení zranitelností v komponentech solárních elektráren [1]](/docu/clanky/0283/028346o6.png)